Načini varovanja ter zdravljenja podatkov

|

V prejšnjih poglavjih smo spoznali

čudovite stvari, ki so dosegljive v omrežju Internet in drugih

omrežjih. Potrebno pa je opozoriti na možne nevarnosti in načine

zaščite.

Na omrežje se vpisuje mnogo različnih

ljudi in težko ugotovimo, kakšne so njihove namere. Kadarkoli smo

povezani v omrežje, obstaja možnost, da na naš računalnik pride

nepovabljen gost (program, oseba). Zato je dobro, da smo

seznanjeni vsaj z osnovnimi možnostmi zaščite in splošni pojmi

varovanja.

Pojmovanje računalniške varnosti v

podjetjih je nekoliko drugačno od tistega doma oz. računalnika za

osebno – domačo uporabo. Medtem, ko se doma poskušamo zavarovati

predvsem pred lastnimi napakami in zlorabami v omrežju, je

dojemanje računalniške varnosti v podjetjih precej celovitejše in

zahtevnejše. Čeprav so mnoge uporabljene tehnologije iste, se

pogosto uporabljajo v druge namene.

|

V tem poglavju bomo spoznali načine ogrožanja računalnika in možnosti

zaščite.

Varnostne vrzeli

Računalniški sistem je toliko varen koliko je ranljiva njegova

najšibkejša točka. Ranljivost je slabost v računalniškem sistemu, ki lahko

povzroči izpad ali poškodbo računalniškega sistema. Poznamo štiri vrste

ogrožanja varnosti računalniškega sistema:

- Prekinitev-motnja (interruption) del računalniškega sistema se lahko

pokvari, izgubi, je neupraben ali nedosegljiv

- Prisluškovanje-prestrezanje (interception) pomeni dostop

nepooblaščenega vstopa v naš računalniški sistem. To je lahko iz strani

osebe, programa ali drugega računalniškega sistema.

- Sprememba-prikrojitev (modification) podatkov s spreminjanjem

vrednosti, kakor tudi sprememba strojne opreme.

- Ponarejevanje (fabrication) ali dodajanje lažnih podatkov ali

prilagajanje le teh.

Bistvo varnosti računalniških sistemov

Računalniško varnost računalniških sistemov ocenjujemo s treh medsebojno

dopolnjujočih se vidikov:

- Zaupnost (confidentiality)

- Celostnost, celovitost (integrity)

- Dostopnost (availability)

Z zaupnostjo mislimo zaščito delov računalniškega sistema samo

pooblaščenim delom. Varovanje zaupnosti ne vključuje le celostnih

podatkov, temveč tudi posamezne informacije, ki so same zase videti

nedolžne, vendar bi z njihovo pomočjo lahko prišlo do zlorabe drugih,

zaupnih informacij.

Celostnost pomeni da posamezne dele lahko spreminjajo samo pooblaščeni

deli na pooblaščen način. Celostnost podatkov vključuje zaščito le teh

pred brisanjem ali spremembami v kakršnikoli obliki brez dovoljenja

lastnika ali pooblaščene strani.

Dostopnost poskrbi da so posamezni deli dostopni in na razpolago samo

pooblaščenim delom. Predvsem v zadnjem času, ko se vse več dejavnosti seli

v internet, postaja dostopnost teh informacij izredno pomembna, dostopnost

naj bi skrbela tudi za računalniško varnost s tega vidika.

Ti trije vidiki predstavljajo bistvo varnosti v računalniških sistemih.

Poglejmo si jih podrobneje.

Zaupnost

|

Strjeno pomeni zaupnost: »samo

pooblaščene osebe lahko vidijo oz. imajo dostop do zaščitenih

podatkov«.

Zaupnost pomeni omogočanje dostopa do

podatkov in računalniških virov ter delov računalniškega sistema

le pooblaščenim osebam. Omejevanje dostopa dosežemo s pooblaščenim

dostopom in kodiranjem podatkov.

Povezava v internet so vrata v

podjetje prav tako kot je fizičen vhod za ljudi. Tako kot fizičen

vhod za ljudi je tudi povezavo v internet potrebno ustrezno

zaščititi. (požarni zidovi, programskimi pripomočki, kot so

različni ovijalni programi – tcpwrapper, s katerimi blokiramo

dostop v naše omrežje). Potrebno je omejiti povezave in pregled

znotraj podjetja. Ustrezno zaupnost in varnostno politiko je

potrebno postaviti pri podjetjih, ki imajo več prostorsko

dislociranih podružnic (z postavitvijo navidezno najeto omrežje

virtual private network VPN in IPSec).

|

Celostnost - celovitost

|

Celostnost lahko pomeni-predstavlja različne stvari znotraj

različnega konteksta. Nekateri pomeni celostnosti so:

- natančnost

- točnost, vestnost

- nespremenljivost

- spremenljivost na dopusten način

- spremenljivost samo pooblaščenim osebam

- spremenljivost samo pooblaščenim procesom

- skladnost

- notranjo konsistentnost

- razumljivost in točnost rezultatov

|

Lahko ločimo tri vidike celostnosti: pooblaščene akcije, ločeni in

zaščiteni sistemski viri ter zaznava in odprava napak.

Celostnost računalniških sistemov pomeni, da se vedejo tako, kakor od

njih pričakujejo pooblaščeni uporabniki. Celostnost podatkov pa, da jih ne

morejo brisati ali spreminjati nepooblaščeni uporabniki.

Dostopnost

|

Dostopnost se kaže tako v dostopnosti do podatkov, kakor tudi do

servisov računalniškega sistema.

Različni pogledi na dostopnost vsebujejo:

- prisotnost objektov ali servisov v uporabni

obliki

- zmožnost dostopa do servisa, ki ga

potrebujejo

- napredovanje,zmanjševanje čakalnih

časov

- primeren časovni odziv servisov

|

Glavne stvari dostopnosti so:

- časovna odzivnost

- uporabnost

- kontrolirana istočasnost; podpora hkratnemu dostopu, mrtvi objem,

ekskluzivni dostop

Dostopnost vseh informacijskih virov v računalniškem sistemu je vse

pomembnejša. Verjetnost, da bi bila storitev onemogočena ali da bi bila

njena uporaba močno okrnjena, mora biti zmanjšana na minimum.

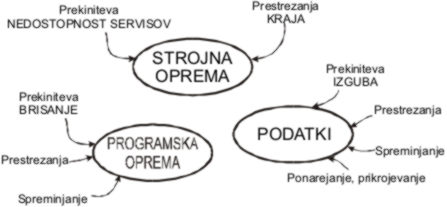

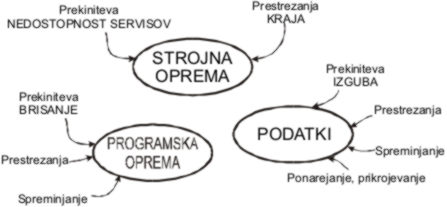

Ranljivost računalniških sistemov

Ranljivost računalniškega sistema gledamo z vidika njegovih sestavnih

delov : strojne opreme, programske opreme in podatkov. Na sliki je

prikazana ranljivost računalniškega sistema na njegove sestavne dele.

Grožnja, ranljivost strojne opreme

Strojna oprema predstavlja fizičen del računalniškega sistema in je tako

dovzetna na fizične poškodbe. Strojna oprema mora biti ustrezno varovana

in zaščitena (varovani prostori, zaklepanje računalnikov, nedostopnost

ipd). Ne smemo zanemariti tudi čiščenje in ustrezno vzdrževanje ter

rokovanje (občutljivost na prah, tekočine, spremembo temperature ipd).

Grožnje, ranljivost programske opreme

Strojna oprema ne deluje brez programske opreme. Spremembe na strojni

opremi so hitro opazne, medtem, ko se spremembe programske opreme težko

ali sploh ne opazijo. Kot obliko ranljivosti in groženj programske

smatramo:

- brisanje programske opreme; namerne ali nenamerno

- spreminjanje, prikrojevanje programske opreme med katere prištevamo

tudi Trojanske konje, viruse, stranska vrata, informacije o slabosti

programske opreme.

- kraja in nelegalno kopiranje programske opreme

Grožnje, ranljivost podatkov

Podatki so podobno kot programska in strojna oprema dovzetni na napake,

izgube, zlorabe in druga. Iztiskani podatki so predmet fizične zaščite in

so kot taki vsem vidni.

Z vidika groženj in varovanja podatkov je pomembna tudi časovna

pomembnost podatkov, ki jih imamo. (Zastareli, nepomembni podatki ne

potrebujejo več enake stopnje varovanja kot trenutno aktualni –

odvisnost).

Podatke uporabljajo ljudje, programska in strojna oprema, zato grožnje

na njihovo varnost ogrožajo tudi varnost podatkov.

Kako se lahko zaščitim pred neželenimi posegi v moj računalnik?

Obstajajo različni načini nevarnosti za vas in vaš računalnik. Nekateri

bi želeli od vas vaše osebne informacije in navade, drugi pa samo

onemogočiti ali izrabiti vaš računalnik.

Pred čem je potrebno varovati računalnik? Kdo želi nepovabljeno priti na

naš računalnik?

|

- Napadi hekerjev

- trojanski konji - Trojan horses

- odpoved storitve - Denial of service

- zamenjava DNS naslova - DNS spoofing

- nadzor paketov, prometa - Packet sniffers

- pridobivanje osebnih podatkov - Social engineering

- zamenjava prave spletne strani z lažno - Web page defacement

- virusi - virus

- črvi - worms

- neželena okna - pop-ups

- neželena pošta - spam

- škodljiva programska oprema - malware

- vohunska programska oprema - spyware

- fizična zaščita računalnika pred ljudmi in drugimi

nevarnostmi

|

Hekerji

|

Beseda heker/hacker je izraz za računalniškega entuziasta.

Običajno besedo heker povezujemo z osebo, ki želi nepooblaščeno

dostopiti do tujih računalnikov z namenom uničiti ali zlorabiti

podatke. Mnogi hekerji se rajši imenujejo krekerji/ crackers.

Hekerji uporabljajo mnogo načinov da vplivajo na delovanje

vašega računalnika. Poglejmo si najbolj znane metode:

• Programi trojanski konji/Trojan horse

programs

so majhni programi, ki jih “nevede”

prenesemo (download) v svoj računalnik z mislijo, da so potrebni

za naše delovanje. So škodljivi programi, ki se pretvarjajo, da so

nekaj drugega, kot v resnici so. Se ne razmnožujejo samodejno.

• Odpoved storitve/Denial of service

attacks

so narejeni z namenom, da onemogočijo

določene storitve npr. spletno stran, poštne storitve ali da

oslabijo delovanje omrežja. Heker izdela program, ki neprestano

zahteva informacijo od posamezne storitve in tako onemogoča

normalno delovanje strežnika in omrežja.

• Zamenjava DNS naslova/DNS spoofing

Hekerji spremenijo DNS številko in

tako URL naslov pošlje uporabnika na popolnoma drugo spletno

stran. Npr. www.microsoft.com kot URL naslov vas namesto na

spletno stran podjetja Microsoft preusmeri na lažno spletno stran,

kjer prodajajo avtomobile.

• Pregledovanje paketov/Packet sniffers

je program, ki nadzoruje promet na

omrežju. Tako želi iz njega pridobiti informacije, s katerim bi

nato lažje prišel v omrežje (na primer uporabniško ime in geslo ).

• Pridobivanje osebnih podatkov/Social

engineering

je izraz, s katerim se označuje

ravnanje hekerjev, ko želijo pridobiti osebne podatke uporabnikov

in tako preko njih vstopiti v omrežje.

• Zamenjava prave spletne strani z

lažno/Web page defacement

Hekerji zamenjajo pravo spletno stran

z lažno in preko nje zbirajo informacije o vas, kreditnih

karticah, navadah, osebnih podatkih ipd. (Primer - The CIA, The

Republican National Committee, The New York Times).

|

Virusi in črvi

Obstajajo programi, ki preko omrežja “okužijo” druge računalnike. Delimo

jih v dve skupini: virusi/viruses in črvi/worms. Danes obstaja več tisoč

različnih virusov in črvov, ki se aktivirajo in razširjajo oz.

razmnožujejo na različne načine.

- Virusi na računalnikih so dobili imena od navadnih bioloških virusov.

So mali, samostojno se kopirajo, nekateri mutirajo in ne morejo

obstajati brez prenašalca-gostitelja. Virus je torej programska koda, ki

“okuži” datoteke na računalniku, lahko zbriše podatke na disku na

določen dan, lahko se “igra” z računalnikom, ali pa ne dela čisto nič.

Širi se s kopiranjem in zagonom okuženih datotek.

- Črvi so, podobno kot virusi, majhni programi, ki se samostojno

kopirajo, vendar za razliko od virusa, ne potrebujejo gostitelja. So

bolj nevarni kot virusi. Najbolj znani črvi: Blaster, Sasser, I LOVE

YOU.

Nezaželena elektronska pošta

Nezaželena elektronska pošta je danes eden najbolj nadležnih problemov.

Spam ali nezaželeno elektronsko pošto predstavljajo tista elektronska

sporočila v našem elektronskem nabiralniku, ki jih ne želimo dobiti.

|

Nezaželeno elektronsko pošto lahko dobimo na več načinov:

- avtomatsko, preko raznih spletnih čitalcev

ali pajkov, ki so izsledili naš elektronski naslov nekje na

spletnih straneh;

- prijavili smo se v neko knjigo gostov in

tam pustili naš elektronski naslov;

- sodelovali v nekem nagradnem kvizu ali

igri;

- enostavno odgovorili na eno izmed

nezaželenih sporočil, ki so prispeli na naš naslov;

- naš elektronski naslov je na rumenih

straneh oz.v telefonskem imeniku;

- smo člani novičarskih skupin;

- preko spletnih strani, kjer smo vstavili

svoj elektronski naslov;

- dobili smo jo od nekoga drugega.

|

Kdo me nadzoruje?

|

Obstajajo programi, ki se “pritajijo”

v naš računalnik in prevzamejo nadzor in programi, ki takšne

odkrivajo. Ti programi so znani kot vohunska programska

oprema/adware ali spyware. Ti programi uporabljajo stvari, kot so

piškotki/cookies, nadzor/surveillance control in stvari za

omejitev dostopa/blocking software. Programi tako spremljajo delo

uporabnika in jih javljajo tistim, ki so ta program napisali ali

podtaknili v sistem.

Adware tipi programov nas običajno

motijo z občasnim pojavljanjem reklamnih sporočil na zaslonu. Ti

pa upočasnijo delovanje našega računalnika.

Spyware tipi so pravi vohunski

programi, ki zbirajo informacije o nas z namenom, da jih

posredujejo nekomu drugemu. Programi upočasnijo delovanje in lahko

povzročijo izpad delovanja.

|

Piškotki (Cookies)

Primer vpogleda v piškotke, kar tipično vidimo le v naprednih

nastavitvah brkljalnika.

|

Piškotek HTTP (imenovan tudi spletni

piškotek, internetni piškotek, piškotek brskalnika ali preprosto

piškotek) je majhen del podatkov, poslanih s spletnega mesta in

shranjen na uporabnikovem računalniku s strani uporabniškega

spletnega brskalnika med brskanjem uporabnika. Piškotki so bili

zasnovani kot zanesljiv mehanizem za spletna mesta, da si

zapomnijo informacije o stanju (kot so predmeti, ki so dodani v

nakupovalni košarici v spletni trgovini), ali za beleženje

dejavnosti brskanja uporabnika (vključno s klikom določenih

gumbov, prijavo ali snemanje strani v preteklosti). Uporabljajo se

lahko tudi za zapomnitev poljubnih podatkov, ki jih je uporabnik

prej vnesel v polja obrazca, kot so imena, naslovi, gesla in

številke kreditnih kartic.

Druge vrste piškotkov opravljajo druge

pomembne funkcije v sodobnem spletu. Morda je najpomembnejše, da

so piškotki za preverjanje pristnosti najpogostejši način, ki ga

uporabljajo spletni strežniki, da bi vedeli, ali je uporabnik

prijavljen ali ne in s katerim računom so prijavljeni. Brez

takšnega mehanizma spletno mesto ne bi vedelo, ali naj pošlje

stran, ki vsebuje občutljive podatke, ali pa zahteva, da se

uporabnik sam potrdi z prijavo.

|

Varnost piškotka za preverjanje pristnosti je na splošno odvisna od

varnosti spletnega mesta, ki izdaja, in spletnega brskalnika uporabnika.

in o tem, ali so podatki o piškotkih šifrirani. Varnostne ranljivosti

lahko dovolijo, da heker prebere podatke o piškotkih, ki se uporabljajo za

dostop do uporabniških podatkov ali za dostop (z uporabniškimi

poverilnicami) do spletnega mesta, ki mu piškotek pripada.

Orodja za nadzor (Surveillance Tools)

|

Razne institucije želijo imeti nadzor

nad uporabniki Interneta in tudi podjetja želijo nadzor nad delom

zaposlenih pri uporabi računalnika. Takšne programe za nadzor

uporabljajo tudi varnostne službe. Nekatera podjetja tudi zanima,

katere spletne strani odpirajo njihovi uporabniki ali kaj z

računalnikom počnejo. Tako na njihove računalnike namestijo

programe, ki spremljajo njihovo delovanje in celo katere tipke in

kaj na tipkovnici računalnika so pritisnili (keystroke loggers).

|

Programi za preprečevanje in blokiranje programov ali vsebin

|

Popolne zaščite na omrežju Internet

ni. Največkrat pa podjetja, starši ali šole želijo preprečiti

dostop do programov ali spletnih strani z določeno vsebino. Ta

problem je postal pereč z zapleti okoli pornografije in na šolah

bomo morali nujno preprečiti dostopa do oporečnih strežnikov.

Obstajajo programi, s katerimi lahko

preprečimo zaganjanje drugih programov, ali omejimo upravljanje s

računalnikom, tako da lahko uporabnik uporablja samo točno

določene programe.

Druga skupina programov pa skrbi za

blokado pregleda določene vsebine, tako da definiramo posebne

filtre, v katerih povemo, kaj se lahko prikaže in kaj ne.

.

|

Kako lahko sam pripomorem k svoji varnosti?

Dobro je, če ste seznanjeni z možnostmi, ki ga ponuja omrežje Internet.

Za kontrolo dostopa, varovanja računalnika in elektronske pošte

uporabljamo v glavnem sledeče vrste programov:

- požarni zidovi/firewalls

- protivirusni programi/anti-virus software

- programi proti nazaželeni pošti/anti-spam software

- anti ADWARE

Požarni zidovi ali Firewalls

|

V računalništvu je požarni zid sistem

za varnost omrežja, ki nadzira in nadzoruje vhodni in izhodni

omrežni promet na podlagi vnaprej določenih varnostnih pravil.

Požarni zid običajno vzpostavi oviro med zaupanja vrednim

notranjim omrežjem in nezaupnim zunanjim omrežjem, kot je

internet.

Požarni zidovi so pogosto kategorizirani kot omrežni požarni

zidovi ali požarni zidovi, ki temeljijo na gostitelju. Omrežni

požarni zidovi filtrirajo promet med dvema ali več omrežji in

delujejo na omrežni strojni opremi. Požarni zidovi, ki temeljijo

na gostitelju, se izvajajo na gostiteljskih računalnikih in

nadzorujejo omrežni promet v in iz teh računalnikov.

Nekaj znanih proizvajalci programskih požarnih zidov:

- Bitdefender Internet Security (za Windows)

- Intego Premium Bundle za uporabnike MAC

- Avira Free Internet Security; prosto

dostopen.

- Zone Alarm Personal Firewall: http://www.zonelabs.com/

|

Protivirusni programi

|

Ena največjih groženj računalniških

sistemov predstavljajo virusi. Proti njim se borimo s

protivirusnimi programi, ki varujejo naše datoteke, ki so

shranjene v našem računalniku preko CD-pogona, USB ključka,

elektronske pošte ali drugega prenosnega pomnilniškega medija.

Nekateri so mnenja, da viruse in

protivirusne programe pišejo iste osebe, kar v določenih primerih

morda tudi drži. Proizvajalcev protivirusnih programov je veliko.

V čem in kako se razlikujejo?

|

Protivirusna programska oprema je bila prvotno razvita za odkrivanje in

odstranjevanje računalniških virusov, od tod tudi ime. Vendar pa je s

širjenjem drugih vrst zlonamerne programske opreme začela zagotavljati

zaščito pred drugimi računalniškimi grožnjami. Predvsem sodobna

protivirusna programska oprema lahko zaščiti pred: škodljivimi objekti za

pomoč brskalnikom, ugrabitelji brskalnikov, Izsiljevanjem (ransomware),

vohuni tipkanja (keyloggers), zadnjimi vrati (backdoor), rootkiti,

trojanskimi konji, črvi, goljufijami, neželeni i dodatki (adware) in

vohunskimi programi (spyware). Nekateri izdelki vključujejo tudi zaščito

pred drugimi računalniškimi grožnjami, kot so okuženi in zlonamerni

URL-ji, neželena pošta, prevara in phishing napadi, kraja spletne

identitete (zasebnost), napadi na spletno bančništvo, tehnike socialnega

inženiringa, napredne trajne grožnje in napadi tipa DDOS (zavračanja

storitev)

Programi proti nazaželeni pošti (anti-spam)

|

So običajno dodatki poštnih programov

in tako razširjajo svoje funkcije. Sestavljeni so iz naprej

definiranih ali lastno narejenih filtrov, s pomočjo katerih

preprečujemo nezaželeni pošti dostop v naš računalnik (na

strežniku ali odjemalcu).

Za preprečevanje neželene e-pošte se uporabljajo različne

anti-spam tehnike. Nobena pa ni popolna rešitev za problem

nezaželene e-pošte in vsaka terja kompromise med nepravilnim

zavračanjem legitimnih e-poštnih sporočil (napačnih pozitivnih

rezultatov) in ne zavračanjem vseh neželenih sporočil (napačnih

negativnih rezultatov) - in s tem povezanih stroškov v času,

naporu in ceni.

Tehnologije za preprečevanje neželene pošte lahko razdelimo na

štiri široke kategorije:

- tiste, ki zahtevajo ukrepanje posameznikov,

- tiste, ki jih lahko avtomatizirajo skrbniki elektronske

pošte,

- tiste, ki jih lahko avtomatizirajo pošiljatelji elektronske

pošte

- tiste, ki jih uporabljajo raziskovalci in uslužbenci organov

pregona.

|

Kako se torej obvarujemo pred virusi in nezaželeno pošto in drugimi

nevarnostmi?

Popolnega zagotovila, da smo zaščiteni pred virusi, ni. Lahko pa stopnjo

zaščite pred njimi zvišamo z upoštevanjem naslednjih napotkov:

- Redno posodabljanje protivirusnega programa – najbolje nastaviti

avtomatsko, če imate to možnost.

- Ne odpirajte priponk v elektronski pošti, ki ste jo dobili, razen če

ste sami zahtevali to priponko in veste od koga ste jo dobili.

- Uporabljajte in prenašajte programe od zaupljivega vira. Niso vsa

podjetja, ki imajo spletne strani, resnična.

- Izklopite predogled opcijo v poštnem programu.

- Redno posodabljajte svoj operacijski sistem.

http://v4.windowsupdate.microsoft.com/en/default.asp

Kaj pa uporaba varnih spletnih strani?

|

Največkrat jih srečamo pri povezavah

na spletne strani, kjer je varnost na prvem ali višjem mestu.

Predvsem so to bančne transakcijske spletne strani, davčne spletne

strani in tiste, pri katerih vstavljamo podatke, in bi želeli, da

na kodiran in varen način prispejo do spletne strani in ponudnika.

Kako opazimo, da smo na “varni” ali

bolje, varnejši spletni strani? URL naslov se začne s HTTPS in v

desnem spodnjem delu okna je ključavnica spletnega brskalnika, kar

označuje, da je stran v načinu prenosa SSL -Secure Sockets Layer.

|

Nekaj napotkov za varnejše brskanje po spletnih straneh

- Nikoli ne dajajte več informacij kot je potrebno.

- Na varnejših spletnih straneh morate pogosto uporabljati uporabniško

ime in geslo. Pazite, kako in kaj si izberete (Kaj je dobra izbira?).

- Uporabljajte zadnje verzije spletnih brskalnikov, ker vsebujejo

zadnje verzije varnostnih in drugih mehanizmov.

- Preberite varnostno politiko. Najbrž ne želite vaših zaupnih

informacij na spletni strani, ki jih bo prodala dalje.

- Hranite zapise vseh vaših internetnih transakcij.